Wiemy już, w jaki sposób najczęściej infekowane są strony działające na WordPressie. Pora więc sprawdzić, do czego hakerzy wykorzystują serwisy, nad którymi przejęli kontrolę.

Jak już kilkukrotnie pisałem we wpisach poświęconych bezpieczeństwu, atakującym zwykle nie chodzi o wyłączenie lub zniszczenie naszej strony – najczęściej starają się, abyśmy jak najdłużej myśleli, że wszystko jest z nią w porządku, dzięki czemu mogą ją wykorzystywać do swoich celów.

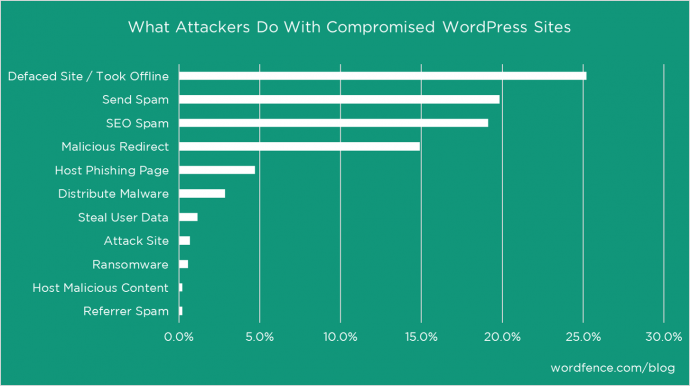

Źródłem wiedzy po raz kolejny będzie blog WordFence. Analiza oparta jest na wynikach ankiety, w której zebrano 873 odpowiedzi na pytanie „Co hakerzy zrobili z twoją stroną?”.

Ponad 25% respondentów zadeklarowało, że w wyniku ataku strona została zniszczona lub przestała działać. Z moich doświadczeń wynika jednak, że taki efekt jest wynikiem błędów w skryptach infekujących strony. Zwykle są one kiepskiej jakości, często „doklejają” się w nieprawidłowych miejscach w plikach lub po prostu zawierają błędy. To, że zainfekowana strona przestaje działać, najczęściej nie jest efektem zamierzonym przez twórców złośliwego kodu.

Osobną kategorią są jednak złośliwe skrypty, które z premedytacją usuwają pliki z serwera. Tworzenie tego typu oprogramowania jest w mojej opinii przejawem internetowego wandalizmu i nie jestem w stanie zrozumieć ani w żaden sensowny sposób uzasadnić tego typu działań.

Prawie 20% respondentów stwierdziło, że po zainfekowaniu strony złośliwe oprogramowanie rozsyłało spam, czyli niechciane wiadomości e-mail. Na szczęście dobre firmy hostingowe bardzo szybko wyłapują tego typu działania i je blokują. Jeśli odpowiednio szybko nie zareagujemy, nasza domena i/lub adres IP naszego serwera mogą trafić na czarne listy gromadzące informacje o spamerach.

W niewiele mniejszej liczbie przypadków efektem infekcji był SEO spam, czyli umieszczanie na przejętej stronie linków do różnych serwisów internetowych celem podniesienia ich pozycji w wyszukiwarkach lub po prostu pozyskania ruchu. Tego typu działania mogą być trudne do wykrycia, ale na szczęście dla nas twórcy złośliwych skryptów zwykle przesadzają z liczbą umieszczanych linków, przez co albo sami je zauważamy, albo robi to za nas Google Search Console.

15% udanych ataków kończyło się umieszczeniem na zainfekowanej stronie przekierowań do potencjalnie niebezpiecznych serwisów (na przykład próbujących zainstalować na komputerze czy telefonie użytkownika złośliwe oprogramowanie). Tego typu przypadki są bardzo szybko wykrywane przez Google i właściciel strony otrzymuje odpowiednie powiadomienie w Google Search Console.

W nieco poniżej 5% przypadków zainfekowaną stronę wykorzystywano do umieszczenia na serwerze strony wyłudzającej dane (phishing), na przykład udającej stronę logowania jakiegoś banku, PayPala czy nawet serwisów społecznościowych. W ten sposób pozyskiwane są loginy, hasła czy numery kart kredytowych, które później są wykorzystywane przez hakerów.

W około 3% przypadków zainfekowaną stronę wykorzystywano do prób instalacji złośliwego oprogramowania na komputerach odwiedzających ją osób. Takie działania również są bardzo szybko wykrywane przez Google.

Co ciekawe, tylko w nieco ponad 1% przypadków dochodziło do prób wyciągnięcia danych użytkowników. Ma to prawdopodobnie związek z tym, że strony działające na WordPressie rzadko przechowują wrażliwe dane, takie jak na przykład numery kart kredytowych.

Osobiście jestem natomiast zaskoczony, że tylko 0,7% przejętych stron było wykorzystywanych do infekowania kolejnych serwisów. Mając na uwadze wspomnianą już niską jakość złośliwych skryptów można wysnuć podejrzenie, że stworzenie oprogramowania do takiego „rozproszonego ataku” po prostu przekracza umiejętności ich twórców.

Podobnie niewielka liczba zainfekowanych stron (0,6%) była wykorzystywana do dystrybucji oprogramowania typu ransomware, które blokuje dostęp do strony lub komputera i żąda opłaty za zdjęcie tej blokady.

Dwa ostatnie sposoby wykorzystania przejętych serwisów (hostowanie złośliwego oprogramowania i referrer spam) zostały zauważone w pomijalnej liczbie przypadków.

Jak widać sposobów na wykorzystanie zainfekowanych serwisów jest mnóstwo – nic więc dziwnego, że skala problemu jest aż tak duża. Oczywiście ofiarami ataków nie są tylko strony działające na WordPressie, ale trzeba przyznać, że stale rosnąca popularność tego CMSa ma duży wpływ na zainteresowanie nim twórców złośliwego oprogramowania.

Źródło: blog WordFence