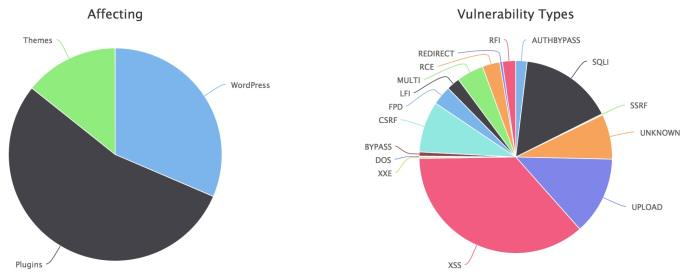

Poważne luki bezpieczeństwa we wtyczkach WooCommerce, WPML i WordPress SEO

W ciągu kilku ostatnich dni wykryto poważne luki związane z bezpieczeństwem w trzech popularnych wtyczkach – WooCommerce, WPML i WordPress SEO by Yoast. Na szczęście we wszystkich tych przypadkach autorzy stanęli na wysokości zadania i bardzo szybko udostępnili nowe, wolne od błędów wersje swoich wtyczek.

W ciągu kilku ostatnich dni wykryto poważne luki związane z bezpieczeństwem w trzech popularnych wtyczkach – WooCommerce, WPML i WordPress SEO by Yoast. Na szczęście we wszystkich tych przypadkach autorzy stanęli na wysokości zadania i bardzo szybko udostępnili nowe, wolne od błędów wersje swoich wtyczek.

Znalezione błędy są na tyle poważne, że zalecana jest jak najszybsza aktualizacja wspomnianych rozszerzeń.

Anthony Ferrara wykonał

Anthony Ferrara wykonał