Złośliwe oprogramowanie typu ransomware służy do przeprowadzania jednego z najperfidniejszych rodzajów ataków. Dane znajdujące się na dysk twardym zostają zaszyfrowane, a zaatakowany użytkownik może otrzymać klucz pozwalający na odszyfrowanie dysku w zamian za przesłanie atakującemu okupu (najczęściej w zapewniającej anonimowość walucie Bitcoin).

Do niedawna zagrożeni tego typu atakami byli jedynie użytkownicy systemów Windows (głównie ci, którzy luźno podchodzą do tematyki bezpieczeństwa). Kilka miesięcy temu głośno było o ransomware o nazwie WannaCry, który zainfekował setki tysięcy komputerów na całym świecie. Teraz jednak twórcy złośliwego oprogramowania wzięli na celownik WordPressa i zaczynają przeprowadzać tego typu ataki na korzystające z niego strony internetowe.

Jak działa ransomware celujący w WordPressa?

Oczywiście aby atakujący mógł zainstalować na naszej stronie oprogramowanie typu ransomware musi najpierw otworzyć sobie „tylną furtkę”. Najczęściej robi to wykorzystując jedną ze znanych luk (w samym WordPressie lub we wtyczce czy motywie), tak więc jeśli stosujemy się do podstawowych zaleceń dotyczących bezpieczeństwa, to ryzyko, że taki atak się powiedzie, jest niewielkie.

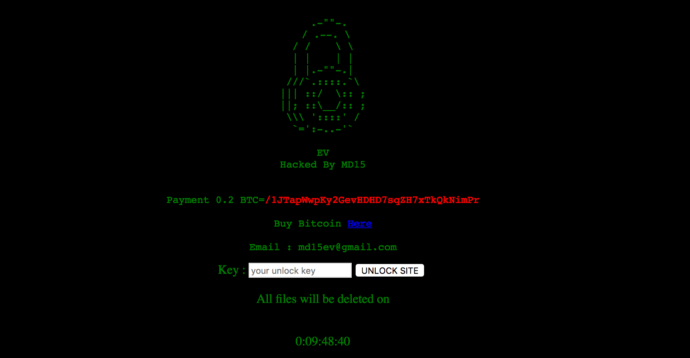

Po zainstalowaniu na naszej stronie złośliwego oprogramowania zostaje uruchomiony proces szyfrowania danych. Oryginalne (niezaszyfrowane) pliki są bezpowrotnie usuwane. Klucz użyty do zaszyfrowania danych zostaje przesłany e-mailem do atakującego, a nasza strona zostaje zastąpiona stroną z infromacją o portfelu Bitcoin, na jaki należy wysłać okup, aby otrzymać klucz niezbędny do odzyskania strony.

W nowszych wersjach pokazanego na zrzucie ekranu ransomware dodano (dla zwiększenia efektu) licznik, który odlicza czas do usunięcia plików naszej strony.

Dokładne działanie ransomware od strony technicznej opisano na blogu WordFence.

Co zrobić gdy staniemy się ofiarami ataku?

Jak nietrudno się domyślić, jeśli regularnie wykonujemy kopię bezpieczeństwa naszej strony, to bez problemu możemy odtworzyć jej stan sprzed ataku, a następnie koniecznie zająć się jej zabezpieczeniem (czyli usunięciem luki, za pomocą której atakujący przejął nasz serwis).

Co jednak możemy zrobić jeśli nie dysponujemy w miarę świeżą kopią? Przede wszystkim nie płacimy okupu! W Sieci można znaleźć historie osób, które to zrobiły i nigdy nie otrzymały klucza użytego do zaszyfrowania danych. Co więcej, kod złośliwego oprogramowania nie zawiera żadnych funkcji deszyfrujących, tak więc z dużą dozą prawdopodobieństwa można założyć, że jego autorzy nigdy nie mieli zamiaru odzyskiwać danych zaatakowanych stron.

Ponieważ klucz użyty do zaszyfrowania danych jest wysyłany e-mailem, można pokusić się o sprawdzenie logów serwera, które (zależnie od konfiguracji) mogą zawierać treść wysłanej wiadomości. Jednak mimo że algorytm szyfrowania używany przez ransomware jest znany, to odszyfrowanie całej strony może być zadaniem dość czasochłonnym i wymagającym nieco technicznej wiedzy.

Jak widać, najskuteczniejszą metodą ochrony przed skutkami tego typu ataków jest wykonywana codziennie kopia bezpieczeństwa, a stosowanie podstawowych zasad bezpieczeństwa pozwala zminimalizować ryzyko infekcji.